SQL注入是一种常见的网络安全漏洞,它允许攻击者向应用程序的数据库发送恶意SQL查询,从而可能导致数据库被非法访问、数据泄露或破坏。

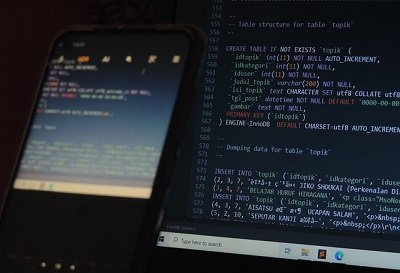

假设有一个简单的Web应用程序,用于验证用户的用户名和密码,以便登录系统。该应用程序使用以下SQL查询来验证用户提供的凭据:

SELECT * FROM users WHERE username = '输入的用户名' AND password = '输入的密码';

这个查询使用用户提供的用户名和密码来检查是否存在匹配的用户记录。然而,如果应用程序没有正确防止SQL注入,攻击者可以在用户名或密码字段中插入恶意SQL代码。

以下是一个SQL注入攻击的示例:

正常的登录尝试:

用户名:alice 密码:password

正常的SQL查询会如下所示:

SELECT * FROM users WHERE username = 'alice' AND password = 'password';

但是,如果攻击者在用户名字段中输入以下内容:

' OR '1'='1

然后,SQL查询将变成这样:

SELECT * FROM users WHERE username = '' OR '1'='1' AND password = '输入的密码';

在这个恶意查询中,'1'='1' 始终为真,因此条件始终成立,这意味着攻击者将成功绕过身份验证,因为它会返回所有用户记录,而不仅仅是alice的记录。

这是一个简单的示例,说明了SQL注入的工作原理。攻击者试图构造恶意输入,以在SQL查询中引入额外的逻辑,从而绕过应用程序的安全性措施,访问数据库或执行恶意操作。要防止SQL注入,应用程序开发人员应该使用参数化查询或预编译语句等安全技术,以确保用户输入不会直接插入到SQL查询中。