跨站请求伪造(CSRF)攻击是一种利用受害者在登录状态下,通过伪装合法请求的方式进行攻击的网络安全漏洞。攻击者通过欺骗受害者点击恶意链接或访问恶意网站,从而触发受害者在其他网站上的操作,例如发起转账、修改密码等。

以下是一个具体的例子来说明CSRF攻击:

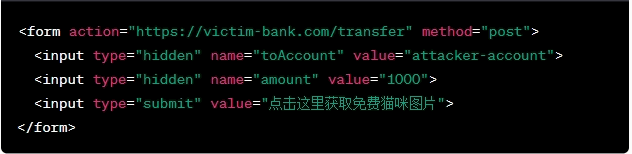

假设受害者已经登录到他的银行网站,并且在同一浏览器中打开了一个恶意网站。恶意网站上有一个图片标签,其src属性指向银行网站上的转账页面,同时还有一个隐藏的表单,其中包含了转账所需的相关信息。

当受害者浏览恶意网站时,浏览器会自动加载图片,并向银行网站发送一个请求,触发了转账操作。由于受害者已经在银行网站上登录,浏览器会自动携带受害者的身份认证信息,使得该请求看起来像是受害者自己发起的。

银行网站接收到这个请求后,由于认为是受害者的合法操作,便会执行转账操作,将一定金额的资金转到攻击者指定的账户上。

通过这种方式,攻击者成功利用了受害者的登录状态,伪装成受害者发起了一个合法请求,从而实施了CSRF攻击。

测试是否存在CSRF攻击漏洞,主要是检测请求头中Referer头和Origin头。

HTTP请求中的Referer头字段包含了请求的来源页面的URL,修改这个字段值为其他网站域名链接或为空。请求正常返回,则可能是CSRF攻击。

HTTP请求中的Origin头字段也可以用于验证请求的来源。修改这个字段为其他网站域名链接或为空。请求正常返回,则可能是CSRF攻击。

1、验证来源:网站可以通过检查请求的来源是否为同一域名下的页面来验证请求的合法性。需要注意的是,Referer头和Origin头可以被浏览器篡改或者禁用,因此单独依赖这两个头字段进行CSRF防护可能不够安全。最佳实践是结合其他防护措施,如添加随机令牌或者限制敏感操作,来提高防护效果。

2、添加随机令牌:网站可以在每次请求中添加一个随机生成的令牌,并将该令牌与用户的会话相关联。在接收到请求时,网站会验证令牌的有效性,如果不匹配则拒绝请求。

3、限制敏感操作:网站可以要求用户在进行敏感操作(如转账、修改密码等)之前进行额外的身份验证,例如要求输入密码或发送验证码。

通过以上措施,网站可以有效地防止CSRF攻击的发生。